什么是端口安全技术

早期针对于物理端口接入的安全技术

因为没有验证或者认证功能

用户可以私自接入交换机并且访问内网中的所有资源

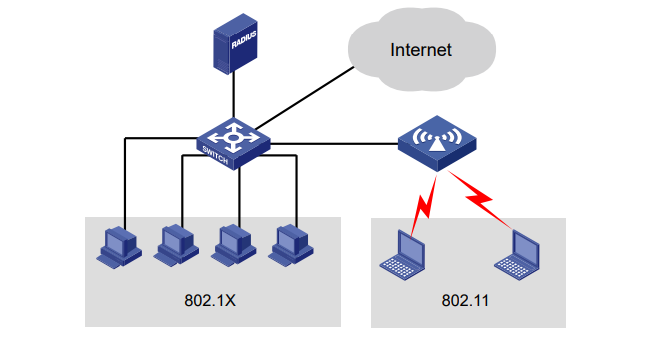

于是繁衍出了此功能,其实这个功能最早是应用在无线技术上的

无线用户接入需要验证功能。

802.1X基本原理

这个就是我们今天要了解的技术

起源于WLAN协议802.11,解决局域网终端的连接认证问题

是一种基于端口的网络接入控制协议(Port Based NetWork Access Control)

通过对接入的端口和MAC进行认证绑定,通过认证才能给予访问网络的权限。

早期的ADSL、电话网,拨号上网就是用的这种技术

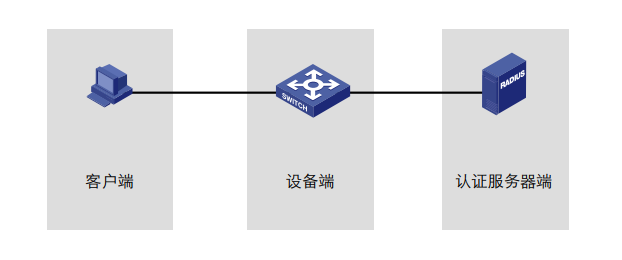

802.1X体系结构

该系统采用典型的C/S架构,客户端、设备端、认证服务器

其中,本地服务器的认证服务器一般就在设备端上,再大规模网络中,才需要独立部署Radius

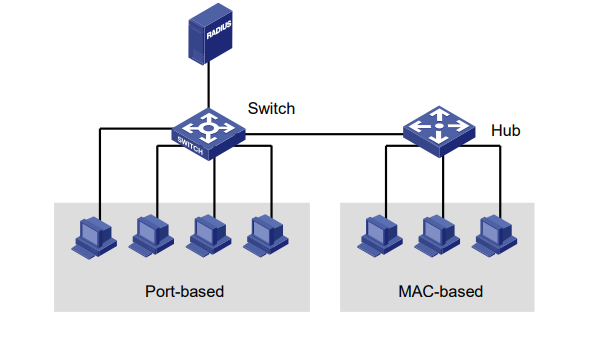

端口接入的方式

一共有两种接入方式:基于端口、基于MAC地址

基于端口

采用基于端口方式时,只要该端口下的第一个用户认证成功后,其它接入用户无须认证就可使用网络资源,但是当第一个用户下线后,其它用户也会被拒绝使用网络。

基于MAC地址

当采用基于 MAC 方式时,该端口下的所有接入用户均需要单独认证,当某个用户下线时,也只有该用户无法使用网络。

默认情况下,802.1X 在端口上进行接入控制方式为基于 MAC 地址的认证方式

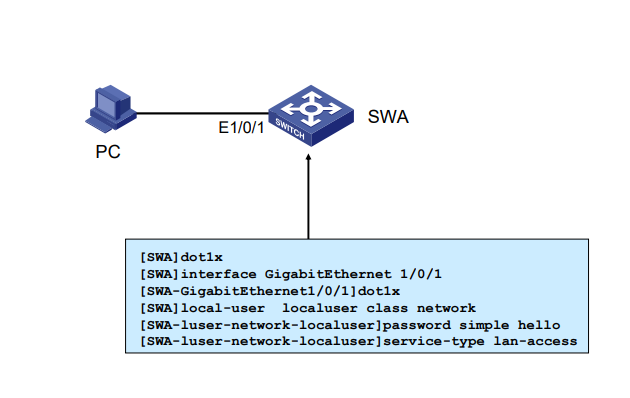

基本配置方法

/*开启全局认证*/

[Switch] dot1x

/*开启接口认证*/

[Switch-Ten-GigabitEthernet1/0/1] dot1x

/*配置用于接入网络认证的用户*/

[Switch] local-user user-name class network

[Switch- luser-network-localuser] service-type lanaccess

[Switch- luser-network-localuser] password [

cipher | simple ] [Password]

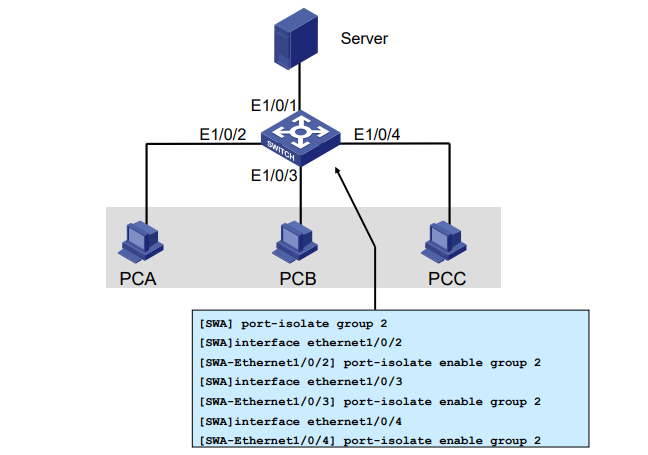

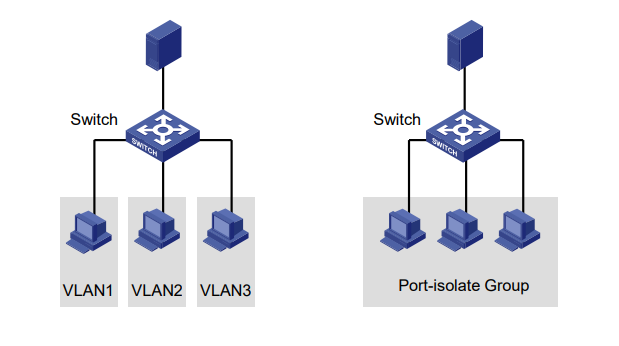

端口隔离技术

为了解决VLAN划分带来的资源浪费,将同VLAN内部的用户隔离

同一隔离组端口不能通讯,不同隔离组端口可以通讯

端口隔离基本配置

/*创建隔离组*/

[switch]port-isolate group [number]

/*将指定接口加入隔离组*/

[Switch-Ethernet1/0/1] port-isolate enable group [number]