新华三H3CNE工程师基础实验以及综合实验总结

题记:

此实验部分参考邓方鸣老师公开的H3CNE练习以及视频教程内配套题材,由本人重新编写复刻,如有侵权请联系BreezeServer@qq.com

基础的熟悉Comaware

【实验要求】

在路由器上执行一些列基础命令

修改主机名为R1,更改时间为2022年

显示当前运行配置、保存运行文件,查看保存的运行配置文件

清空配置文件,重启设备,显示文件目录

显示文本类容、更改工作路径切换至其他目录

文件删除,使用Save命令保存一个自定义名称的文件,随后用delete命令删除该配置文件

查看当前目录下所有子文件夹信息,查看回收站,清空回收站

实验中所用到的命令详细解:

system-view /*进入系统视图*/

sysname /*修改设备每名称*/

quit /*退出*/

clock /*修改时钟配置*/

display current-configuration

/*显示当前运行配置*/

display saved-configuration

/*显示保存的运行配置*/

reset saved-configuration

/*清空当前配置*/

pwd /*显示当前目录*/

dir /*显示路径*/

more /*显示文本*/

cd /*切换目录*/

delete /*删除文件*/

reset recycle-bin /*清空回收站*/配置Telnet

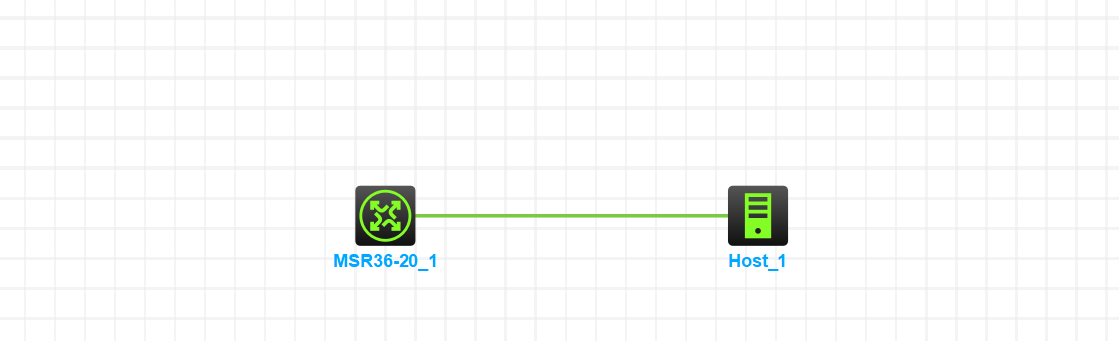

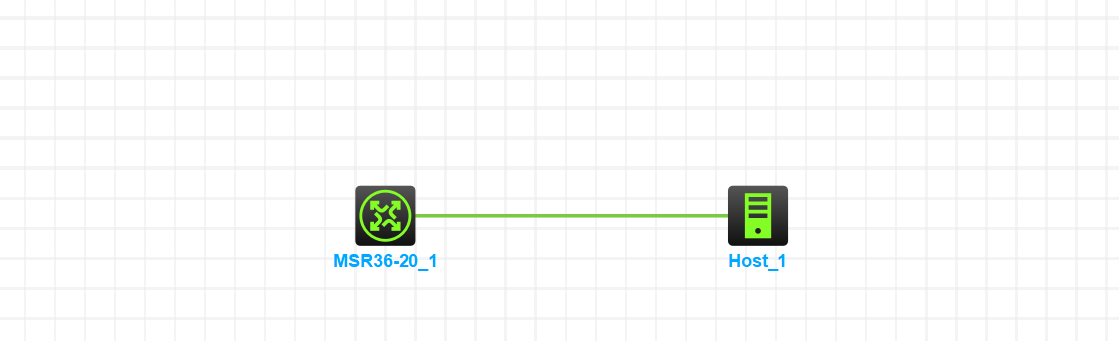

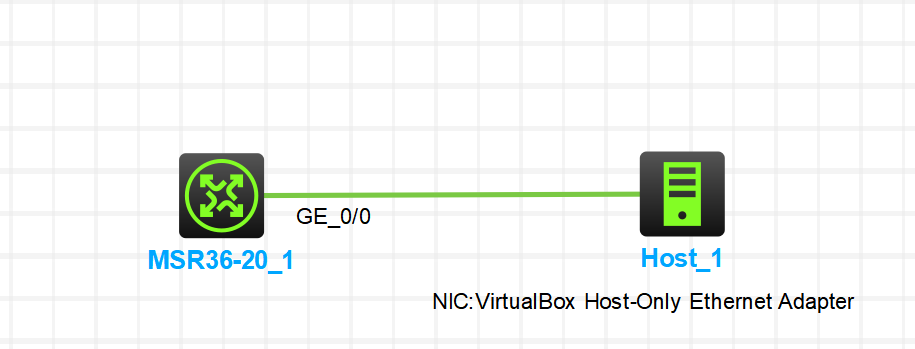

【实验要求】

按照图示连接到真机

并配置IP地址(真机IP地址配置到VirtualBox Host-Only Ethernet Adapter网卡)

在R1上开启Telnet服务,创建用户root,密码2022.*.test用于身份验证

在真机上使用crt或者xshell通过Telnet登录R1

[H3C]int g0/0

/*进入与主机相连接的接口,设置默认IP,与主机实现通信*/

[H3C-GigabitEthernet0/0]ip add 192.168.56.2 24

/*配置IP*/

[H3C]telnet server enable

/*开启Telnet服务*/

[H3C]local-user root

/*创建root用户*/

New local user added.

[H3C-luser-manage-root]password simple 2022.*.test

/*设置密码*/

[H3C-luser-manage-root]service-type telnet

/*设置服务类型*/

[H3C-luser-manage-root]authorization-attribute user-role level-15

/*设置用户权限等级为最大15*/

[H3C]user-interface vty 0

/*进入虚拟终端,可以是一个范围可以是一个数值,范围代表了一共可以有多少个虚拟连接例如vty 0 4*/

[H3C-line-vty0]authentication-mode scheme

/*设置终端的加密方式为scheme*/

[H3C-line-vty0]user-role level-15

/*同样设置终端的权限等级为最大15*/

/*最后PC上连接测试*/配置FTP服务

【实验要求】

R1上开启FTP服务

使用真机连接FTP服务

保存R1配置并且重启测试

使用FTP将R1的配置文件保存到本地

最后将R1配置删除,重启还原默认配置

要求用户名:root密码:2022.*.test

[H3C]ftp server enable

/*开启FTP服务*/

[H3C]local-user root

/*创建用户*/

New local user added.

[H3C-luser-manage-root]password simple 2022.*.test

/*设置密码*/

[H3C-luser-manage-root]service-type ftp

/*绑定服务类型为FTP*/

[H3C-luser-manage-root]authorization-attribute user-role level-15

/*设置用户权限*/

/*PC连接测试*/

/*查看文件状态以及配置文件*/

[H3C]save

The current configuration will be written to the device. Are you sure? [Y/N]:y

Please input the file name(*.cfg)[flash:/startup.cfg]

(To leave the existing filename unchanged, press the enter key):

flash:/startup.cfg exists, overwrite? [Y/N]:y

Validating file. Please wait...

Configuration is saved to device successfully.

/*保存运行文件*/

<H3C>reboot

Start to check configuration with next startup configuration file, please wait.........DONE!

This command will reboot the device. Continue? [Y/N]:y

Now rebooting, please wait...

%Nov 10 13:50:59:482 2022 H3C DEV/5/SYSTEM_REBOOT: System is rebooting now.

/*重启设备*/SSH配置实验

【实验需求】

在R1上配置并开启SSH服务

使用真机模拟远程连接测试

账户要求-用户名:root密码:2022.*.test

[H3C]public-key local create rsa

The range of public key modulus is (512 ~ 2048).

If the key modulus is greater than 512, it will take a few minutes.

Press CTRL+C to abort.

Input the modulus length [default = 1024]:1024

Generating Keys....

Created the key pair successfully.

/*创建本地验证rsa秘钥*/

[H3C]ssh server enable

/*开启SSH服务*/

[H3C]local-user root

[H3C-luser-manage-root]password simple 2022.*.test

[H3C-luser-manage-root]authorization-attribute user-role level-15

[H3C-luser-manage-root]quit

[H3C]user-interface vty 0

[H3C-line-vty0]authentication-mode scheme

[H3C-line-vty0]user-role level-15

[H3C-line-vty0]protocol inbound ssh

/*引入协议*/

/*最后在我们的真机上远程连接测试*/DHCP配置

【实验需求】

在R1上面启动DHCP服务

配置地址池192.168.1.0 /24

排除IP 192.168.1.1

排除范围 192.168.20 - 30网段

设置Gateway 192.168.1.1 24

dns:8.8.8.8

[H3C-dhcp-pool-lan1]int g0/0

[H3C-GigabitEthernet0/0]ip add 192.168.1.1 24

/*先给下方接口分配IP*/

[H3C]dhcp enable

/*开启DHCP服务*/

[H3C]dhcp server ip-pool Lan1

/*设置DHCP IP地址池*/

[H3C-dhcp-pool-lan1]network 192.168.1.0 mask

/*设置分配IP段以及子网掩码*/

[H3C-dhcp-pool-lan1]forbidden-ip 192.168.1.1

[H3C-dhcp-pool-lan1]forbidden-ip 192.168.1.20 192.168.1.30

/*排除不需要分配的地址*/

[H3C-dhcp-pool-lan1]gateway-list 192.168.1.1

/*设置默认网关地址*/

[H3C-dhcp-pool-lan1]dns-list 8.8.8.8

/*设置DNS地址*/

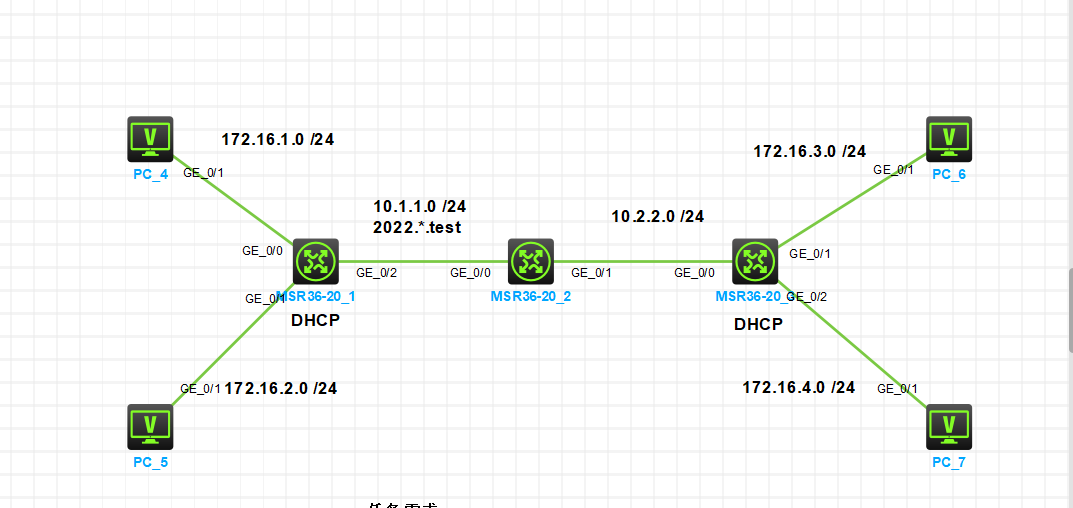

/*最后打开PC查看是否获取到IP地址*/DHCP中继

【实验需求】

R1上配置并开启DHCP服务,

地址池192.168.2.0 /24

排除地址192.168.2.1 / 192.168.2.5-10

gateway 192.168.2.1

dns 8.8.8.8

在R2上配置DHCP中继

/*R1*/

[H3C]dhcp enable

[H3C]dhcp server ip-pool lan1

[H3C-dhcp-pool-lan1]network 192.168.2.0 mask 255.255.255.0

[H3C-dhcp-pool-lan1]gateway-list 192.168.2.1

[H3C-dhcp-pool-lan1]forbidden-ip 192.168.2.1

[H3C-dhcp-pool-lan1]forbidden-ip 192.168.2.5 192.168.2.10

[H3C-dhcp-pool-lan1]dns-list 8.8.8.8

[H3C-dhcp-pool-lan1]int g0/0

[H3C-GigabitEthernet0/0]ip address 192.168.1.1 24

[H3C-GigabitEthernet0/0]ip route-static 0.0.0.0 0 192.168.1.2

/*设置一条默认路由,将DHCP报文传输出去*/

/*R2*/

[H3C]int g0/1

[H3C-GigabitEthernet0/1]ip add 192.168.1.2 24

[H3C]dhcp enable

[H3C]int g0/0

[H3C-GigabitEthernet0/0]dhcp select relay

/*设置服务接口的模式为中继*/

[H3C-GigabitEthernet0/0]dhcp relay server-address 192.168.1.1

/*设置中继服务器的地址*/

[H3C-GigabitEthernet0/0]ip add 192.168.2.1

/*R1*/

[H3C]dis dhcp server ip-in-use

/*查看DHCP地址池IP使用情况*/

IP address Client identifier/ Lease expiration Type

Hardware address

192.168.2.2 0033-6332-622e-3066- Nov 12 08:28:28 2022 Auto(C)

3130-2e30-3530-362d-

4745-302f-302f-31

192.168.2.3 0033-6332-612e-6432- Nov 12 08:28:30 2022 Auto(C)

3163-2e30-3430-362d-

4745-302f-302f-31

192.168.2.4 0033-6337-3436-3230- Nov 12 08:28:40 2022 Auto(C)

3130-3330-302d-564c-

414e-3030-3031Vlan与Trunk的配置

【实验需求】

在交换机上分别创建VLan10和Vlan20

PC3、PC5属于VLan10

PC4、PC6属于VLAN20

将SW1和SW2的连接口设置为trunk

并且允许Vlan10、Vlan20的数据通过

/*自行配置虚拟主机IP地址*/

[H3C]vlan 10

[H3C-vlan10]port g1/0/1

[H3C-vlan10]vlan 20

[H3C-vlan20]port g1/0/2

/*创建VLAN,并且将VLAN绑定至端口*/

[H3C-vlan20]int g1/0/3

[H3C-GigabitEthernet1/0/3]port link-type trunk

/*将端口模式绑定为trunk模式*/

[H3C-GigabitEthernet1/0/3]port trunk permit vlan 10 20

/*放行vlan10、vlan20*/

/*同样的操作在SW2上配置*/

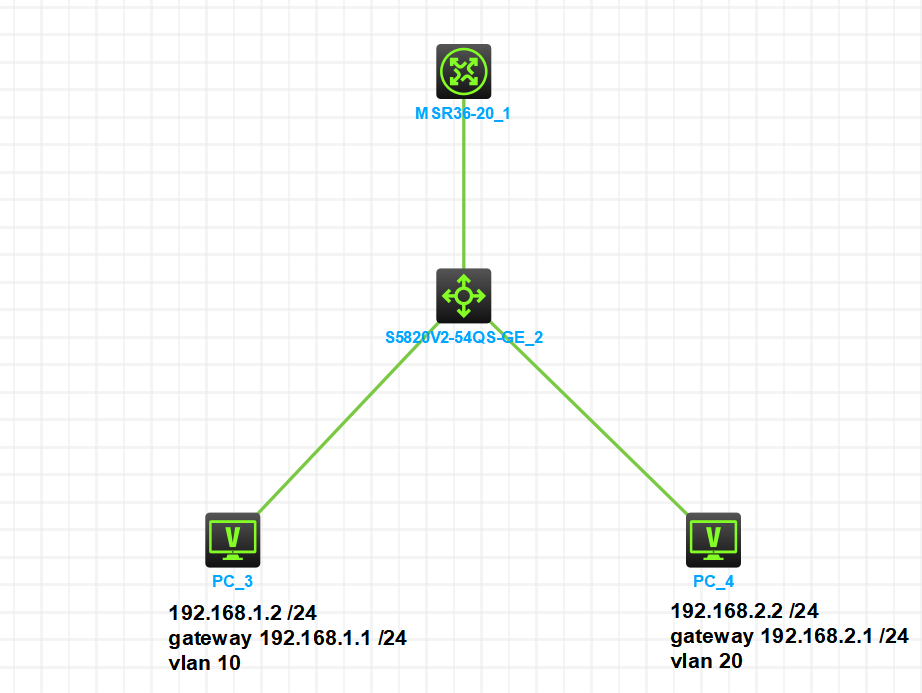

/*最后在主机上互ping测试*/Vlan间路由-单臂路由

【实验需求】

配置PC的IP地址网关

PC3属于VLan10

PC4属于VLan20

配置单臂路由实现VLan10与Vlan20的通信

SW1:

[H3C]vlan 10

[H3C-vlan10]port g1/0/1

[H3C]vlan 20

[H3C-vlan20]port g1/0/2

R1:

int g0/0.10

/*进入虚拟子接口*/

[H3C-GigabitEthernet0/0.10]vlan-type dot1q vid 10

/*在子接口上开启协议识别,并绑定VLAN*/

[H3C-GigabitEthernet0/0.10]ip add 192.168.1.1 24

[H3C-GigabitEthernet0/0.20]vlan-type dot1q vid 20

[H3C-GigabitEthernet0/0.20]ip add 192.168.2.1 24

/*最后记得开启主接口,检查PC是否能跨VLAN通信*/Vlan间路由-三层交换

【实验需求】

交换机上创建VLan10 与Vlan20

设置VLan10 IP地址192.168.10.0 /24

设置VLan20 IP地址192.168.20.0 /24

将PC2 、PC4加入VLan10

将PC3、PC6加入VLan20

按要求设置PC的IP地址

[H3C]vlan 10

[H3C-vlan10]port g1/0/1

[H3C-vlan10]port g1/0/3

[H3C-vlan10]vlan 20

[H3C-vlan20]port g1/0/2

[H3C-vlan20]port g1/0/4

[H3C-vlan20]int vlan 10

[H3C-Vlan-interface10]ip add 192.168.10.1 24

[H3C-Vlan-interface10]int vlan 20

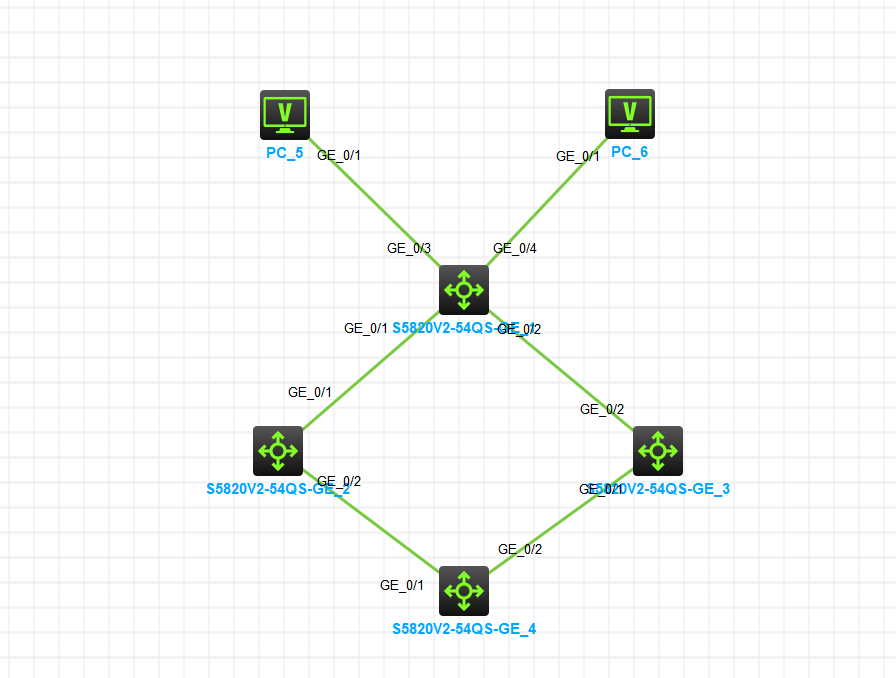

[H3C-Vlan-interface20]ip add 192.168.20.1 24STP测试

【实验需求】

开启所有设备等待STP收敛后查看STP状态

操作部分:

让SW4成为根网桥

把闭塞端口设在SW2上

把SW1上连接的业务网段的端口设为边缘端口

[H3C]display stp

[H3C]display stp brief

MST ID Port Role STP State Protection

0 GigabitEthernet1/0/1 DESI FORWARDING NONE

0 GigabitEthernet1/0/2 DESI FORWARDING NONE

/*要想SW4成为根网桥就要修改他的优先级为最低*/

[H3C]stp priority 4096

[H3C-GigabitEthernet1/0/2]stp cost 1000

/*更改SW2接口的cost值*/端口防护

【实验需求】

配置PC对应IP地址

在SW1所有连接的PC接口上开启802.1X验证,使其接入的终端需要密码验证

创建一个用户用于验证

创建端口隔离组,实现3台PC无法互相访问

账号要求-用户名:user密码:2022.*.test

[H3C]dot1x

/*开启全局dot1x*/

[H3C]int g1/0/1

[H3C-GigabitEthernet1/0/1]dot1x

[H3C-GigabitEthernet1/0/1]int g1/0/2

[H3C-GigabitEthernet1/0/2]dot1x

[H3C-GigabitEthernet1/0/2]int g1/0/3

[H3C-GigabitEthernet1/0/3]dot1x

/*在进入各接口开启dot1x*/

[H3C]local-user user class network

/*创建一个本地用户user并且设置他的账户类型为network

[H3C-luser-network-user]password simple 2022.*.test

[H3C-luser-network-user]service-type lan-access

/*设置密码、以及服务类型为lan-access*/

[H3C-luser-network-user]port-isolate group 1

/*创建一个端口隔离组*/

[H3C-GigabitEthernet1/0/1]port-isolate group 1

[H3C-GigabitEthernet1/0/2]port-isolate group 1

[H3C-GigabitEthernet1/0/3]port-isolate group 1

/*将端口加入隔离组,最后互ping测试*/

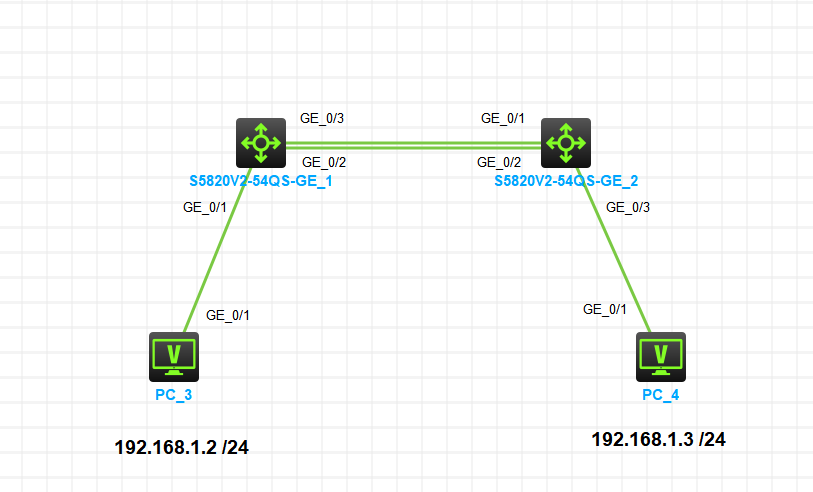

/*注意模拟器有BUG,暂时无法在模拟器上实现*/链路聚合

【实验需求】

配置基本的IP地址

SW1和SW2上配置链路聚合

实现链路冗余,可以增加带宽

SW1与SW2之间的聚合链路需要配置为Trunk类型,允许所有Vlan通过

故障模拟:

断掉SW1与SW2之间任意一条链路,测试两端PC是否还能正常通信

[H3C]int Bridge-Aggregation 1

/*创建聚合组*/

[H3C-Bridge-Aggregation1]int range g1/0/2 to g1/0/3

/*进入范围接口*/

[H3C-if-range]port link-aggregation group 1

/*将接口加入聚合组*/

[H3C-Bridge-Aggregation1]port link-type trunk

Configuring GigabitEthernet1/0/1 done.

Configuring GigabitEthernet1/0/2 done.

/*设置接口模式为Trunk*/

[H3C-Bridge-Aggregation1]port trunk permit vlan all

/*放行所有Vlan,切记一切对于端口的操作一定要在聚合组内进行。*/

[H3C-if-range]dis link-aggregation summary

/*查看端口聚合情况*/

Aggregation Interface Type:

BAGG -- Bridge-Aggregation, BLAGG -- Blade-Aggregation, RAGG -- Route-Aggregation, SCH-B -- Schannel-Bundle

Aggregation Mode: S -- Static, D -- Dynamic

Loadsharing Type: Shar -- Loadsharing, NonS -- Non-Loadsharing

Actor System ID: 0x8000, 3cfd-9637-0200

AGG AGG Partner ID Selected Unselected Individual Share

Interface Mode Ports Ports Ports Type

--------------------------------------------------------------------------------

BAGG1 S None 2 0 0 Shar

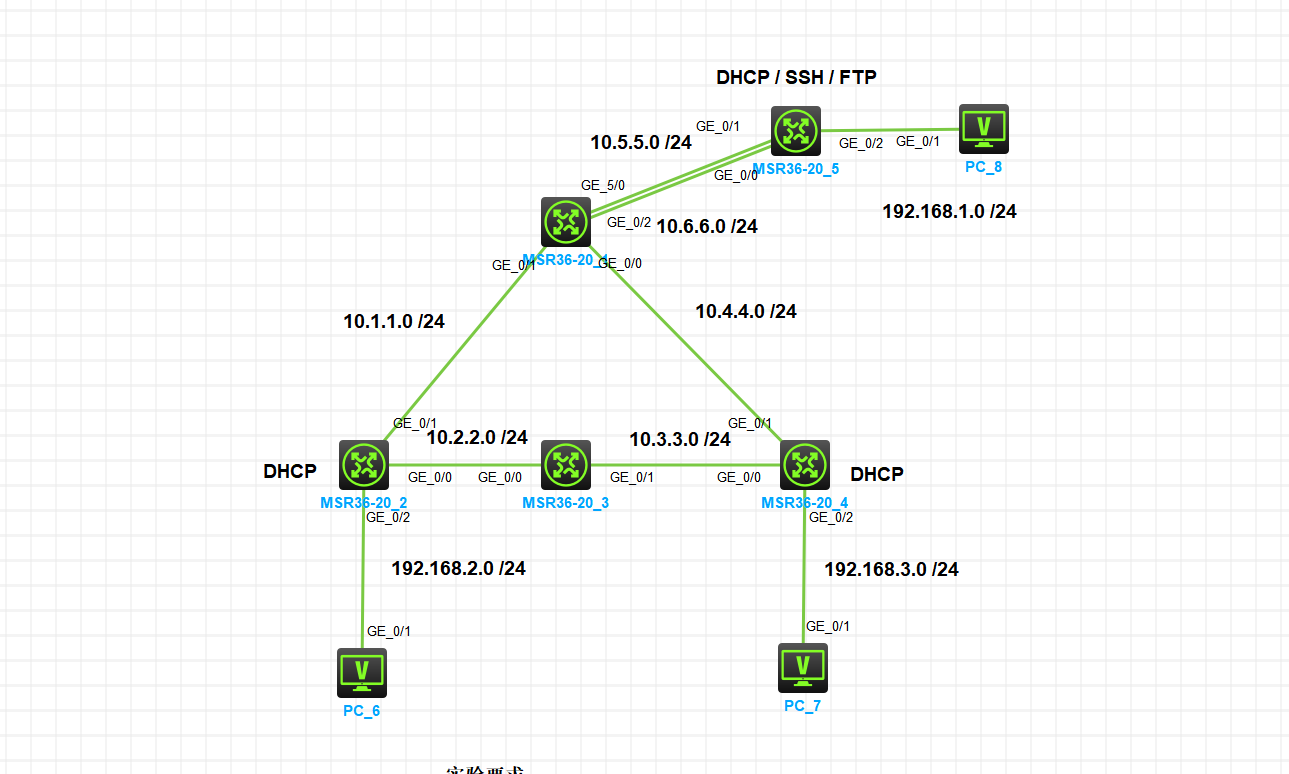

/*最后断开任意一条链路,测试两端PC是否还能正常通信*/静态路由

【实验要求】

按照图上设置IP地址

将R5、R2、R4配置为DHCP服务器

网段根据图上需求来设,默认排除网关IP即可

将R5的SSH、FTP服务开启

R1与R5之间配置等价路由,实现负载均衡

按照以下规划配置路由

192.168.2.0 > 192.168.3.0 经过R2、R3、R4

192.168.3.0 > 192.168.2.0 经过R4、R1、R2

192.168.2.0 > 192.168.1.0 经过R2、R1、R5

192.168.3.0 > 192.168.1.0 经过R4、R1、R5

192.168.3.0 > 192.168.1.0 和上方192.168.2.0的来回一致

/*配置IP部分省略*/

/*第一个任务需求-R2>R3>R4*/

[R2]

[H3C]ip route-static 192.168.3.0 24 10.2.2.3

[H3C]ip route-static 10.3.3.0 24 10.2.2.3

/*配置静态路由,去往192.168.3.0 找下一跳10.2.2.3*/

/*去往10.3.3.0网段找10.2.2.3

[R3]

[H3C-GigabitEthernet0/1]ip route-static 192.168.3.0 24 10.3.3.4

[H3C-GigabitEthernet0/1]ip route-static 192.168.4.0 24 10.3.3.4

/*去往3.0找10.3.3.4*/

/*第二个任务需求R4>R1>R2*/

[R4]

[H3C-GigabitEthernet0/1]ip route-static 192.168.2.0 24 10.4.4.1

[H3C]ip route-static 10.1.1.0 24 10.4.4.1

[R1]

[H3C-GigabitEthernet0/2]ip route-static 192.168.2.0 24 10.1.1.2

[H3C-GigabitEthernet0/2]ip route-static 192.168.3.0 24 10.1.1.2

[R4]

[H3C]ip route-static 192.168.2.0 24 10.1.1.2

[H3C]ip route-static 10.1.1.0 24 10.4.4.1

[H3C]ip route-static 10.2.2.0 24 10.4.4.1

[H3C]ip route-static 10.3.3.0 24 10.4.4.1

/*第三个任务需求*/

[R1]

[H3C]ip route-static 192.168.1.0 24 10.5.5.5

[H3C]ip route-static 192.168.1.0 24 10.6.6.5

[R2]

[H3C]ip route-static 192.168.1.0 24 10.1.1.1

[H3C]ip route-static 10.5.5.0 24 10.1.1.1

[H3C]ip route-static 10.6.6.0 24 10.1.1.1

[R4]

[H3C]ip route-static 192.168.1.0 24 10.4.4.1

[R5]

[H3C-GigabitEthernet0/2]ip route-static 0.0.0.0 0 10.5.5.1

[H3C]ip route-static 0.0.0.0 0 10.6.6.1

/*最后检查是否全网互通tracert*/RIP动态路由

【实验要求】

任务需求:

按照图示配置IP地址

将R1、R3配置为DHCP服务器

R3上开启ssh,用户Root 密码2022.*.test

业务网段不能出现RIP报文

要求全网路由不能出现细明路由

R1和R2之间的链路配置秘钥验证:2022.*.test

/*配置IP、DHCP服务、ssh略

[R1]

[H3C]rip

/*启动RIP进程*/

[H3C-rip-1]version 2

/*设置版本为2*/

[H3C-rip-1]undo summary

/*关闭自动汇总*/

[H3C-rip-1]network 10.1.1.0

[H3C-rip-1]network 172.16.0.0

/*宣告网络*/

[H3C-GigabitEthernet0/2]rip authentication-mode simple plain 2022.*.test

/*进入接口开启接口验证*/

[H3C-rip-1]silent-interface g0/0

[H3C-rip-1]silent-interface g0/1

/*静默业务网段接口*/

[H3C-GigabitEthernet0/2]rip summary-address 172.16.0.0 23

/*手动汇总两个网段,禁止出现明细路由*/

[R2]

[H3C-GigabitEthernet0/1]rip

[H3C-rip-1]version 2

[H3C-rip-1]undo summary

[H3C-rip-1]network 10.1.1.0

[H3C-rip-1]network 10.2.2.0

[H3C-GigabitEthernet0/0]rip authentication-mode simple plain 2022.*.test

[R3]

[H3C]rip

[H3C-rip-1]version 2

[H3C-rip-1]undo summary

[H3C-rip-1]network 10.2.2.0

[H3C-rip-1]network 172.16.0.0

[H3C-GigabitEthernet0/2]rip summary-address 172.16.2.0 23OSPF动态路由

【实验要求】

按照图上配置IP地址

配置OSPF,划分区域

使用L0地址周围Ospf Router-id

将ABR的环回口宣告进骨干区域

[R1]

[H3C]ospf router-id 1.1.1.1

/*创建OSPF进程,设置RouterID*/

[H3C-ospf-1]area 1

/*创建区域1或者进入区域1*/

[H3C-ospf-1-area-0.0.0.1]network 100.1.1.0 0.0.0.255

[H3C-ospf-1-area-0.0.0.1]network 1.1.1.1 0.0.0.0

/*宣告网络,使用反网掩码进行筛选*/

[R2]

[H3C]ospf router-id 2.2.2.2

[H3C-ospf-1]area 1

[H3C-ospf-1-area-0.0.0.1]area 0

[H3C-ospf-1-area-0.0.0.0]network 2.2.2.2 0.0.0.0

[H3C-ospf-1-area-0.0.0.0]network 100.2.2.0 0.0.0.255

[R3]

[H3C]ospf router-id 3.3.3.3

[H3C-ospf-1]area 0

[H3C-ospf-1-area-0.0.0.0]network 3.3.3.3 0.0.0.0

[H3C-ospf-1-area-0.0.0.0]network 100.2.2.0 0.0.0.255

[H3C-ospf-1-area-0.0.0.0]network 100.3.3.0 0.0.0.255

[R4]

[H3C]ospf router-id 4.4.4.4

[H3C-ospf-1]area 2

[H3C-ospf-1-area-0.0.0.2]network 100.4.4.0 0.0.0.255

[H3C-ospf-1-area-0.0.0.2]area 0

[H3C-ospf-1-area-0.0.0.0]network 4.4.4.4 0.0.0.0

[H3C-ospf-1-area-0.0.0.0]network 100.3.3.0 0.0.0.255

[R5]

[H3C]ospf router-id 5.5.5.5

[H3C-ospf-1]area 2

[H3C-ospf-1-area-0.0.0.2]network 5.5.5.5 0.0.0.0

[H3C-ospf-1-area-0.0.0.2]network 100.4.4.0 0.0.0.255

/*最后互ping测试*/

/*dis ip rout查看路由表*/

[H3C-ospf-1]dis ip rout

Destinations : 20 Routes : 20

Destination/Mask Proto Pre Cost NextHop Interface

0.0.0.0/32 Direct 0 0 127.0.0.1 InLoop0

1.1.1.1/32 O_INTRA 10 1 100.1.1.1 GE0/0

2.2.2.2/32 Direct 0 0 127.0.0.1 InLoop0

3.3.3.3/32 O_INTRA 10 1 100.2.2.3 GE0/1

4.4.4.4/32 O_INTRA 10 2 100.2.2.3 GE0/1

5.5.5.5/32 O_INTER 10 3 100.2.2.3 GE0/1

100.1.1.0/24 Direct 0 0 100.1.1.2 GE0/0

100.1.1.2/32 Direct 0 0 127.0.0.1 InLoop0

100.1.1.255/32 Direct 0 0 100.1.1.2 GE0/0

100.2.2.0/24 Direct 0 0 100.2.2.2 GE0/1

100.2.2.2/32 Direct 0 0 127.0.0.1 InLoop0

100.2.2.255/32 Direct 0 0 100.2.2.2 GE0/1

100.3.3.0/24 O_INTRA 10 2 100.2.2.3 GE0/1

100.4.4.0/24 O_INTER 10 3 100.2.2.3 GE0/1

127.0.0.0/8 Direct 0 0 127.0.0.1 InLoop0

127.0.0.1/32 Direct 0 0 127.0.0.1 InLoop0

127.255.255.255/32 Direct 0 0 127.0.0.1 InLoop0

224.0.0.0/4 Direct 0 0 0.0.0.0 NULL0

224.0.0.0/24 Direct 0 0 0.0.0.0 NULL0

255.255.255.255/32 Direct 0 0 127.0.0.1 InLoop0ACL实验

【实验要求】

根据拓扑图配置各路由器IP实现全网互通

在Server1上开启ftp与SSH

配置ACL实现一下效果

192.168.1.0 /24 网段不允许访问192.168.2.0 /24网段,要求用基本ACL实现

PC1可以使用Server1 的SSH服务,但不能使用FTP

PC2可以使用Server1 的FTP服务,但不能使用SSH

192.168.2.0 /24网段不允许访问Server1 要求用高级ACL实现

/*IP、服务配置省略*/

/*首先第一个任务,192.168.1.0 不允许访问192.168.2.0网段,用基本ACl实现*/

[R5]

[H3C]acl basic 2000

/*创建基本ACL*/

[H3C-acl-ipv4-basic-2000]rule 1 deny source 192.168.1.0 0.0.0.255

/*拒绝源地址为192.168.1.0*/

[H3C-acl-ipv4-basic-2000]int g0/1

[H3C-GigabitEthernet0/1]packet-filter 2000 outbound

/*将ACL策略应用在对应接口上*/

/*第二个任务PC1可以使用SSH不能使用FTP,PC2可以使用Server1的FTP服务,但是不能使用SSH*/

[R1]

[H3C]acl advanced 3000

/*创建一个高级AC*/

[H3C-acl-ipv4-adv-3000]rule 1 deny tcp source 192.168.1.2 0 destination 192.168.3.2 0.0.0.0 destination-port range 20 21

/*匹配源地址192.168.1.2 目的地址为192.168.3.2的数据,且目的端口为20-21*/

[H3C-acl-ipv4-adv-3000]rule 2 deny tcp source 192.168.1.3 0 destination 192.168.3.2 0 destination-port eq 22

/*匹配源地址192.168.1.2 目的地址为192.168.3.2的数据,且目的端口为22*/

[H3C-GigabitEthernet0/0]packet-filter 3000 inbound

//将策略应用在接口上,最后用两台PC测试是否完成任务要求NAT实验

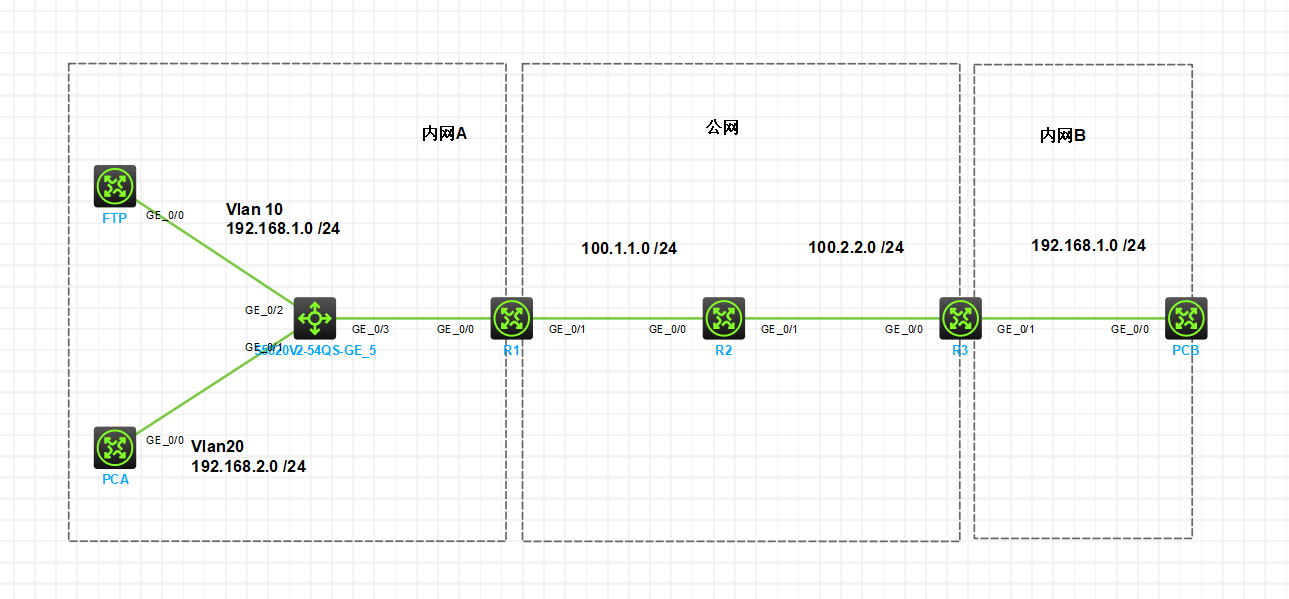

【实验要求】

内网A通过R1接入互联网

内网B通过R3接入互联网

内网A存在VLan10与VLan20需要在R1上配置单臂路由

内网A通过NAPT使VLan10和VLan20都能够使用R1的公网地址访问互联网

内网B通过R3配置Easy IP访问互联网

内网A配置FTP、SSH,用NAT Server发布到公网,使PCB能够访问

SSH、FTP共用一个用户与密码,用户名:root密码:2022.*.test

/*配置IP、服务等省略*/

[R1]

[H3C-GigabitEthernet0/1]acl basic 2000

[H3C-acl-ipv4-basic-2000]rule 1 permit source 192.168.1.0 0.0.0.255

[H3C-acl-ipv4-basic-2000]rule 2 permit source 192.168.2.0 0.0.0.255

/*首先创建ACL来匹配我们要做NAT的地址*/

[H3C-acl-ipv4-basic-2000]nat address-group 1

[H3C-address-group-1]address 100.1.1.1 100.1.1.1

/*再来创建NAT池,往我们池内分配地址,这里是一个范围值,我们只有一个公网IP就填一个公网地址即可*/

[H3C-GigabitEthernet0/1]nat outbound 2000 address-group 1

/*进入我们的出接口,设置我们的规则绑定至我们的NAT池上*/

[R3]

[H3C]acl basic 2000

[H3C-acl-ipv4-basic-2000]rule 1 permit source 192.168.1.0 0.0.0.255

[H3C-GigabitEthernet0/0]nat outbound 2000

/*配置Easy IP不需要配置我们的NAT池,直接将acl应用在我们的公网出接口上即可*/

[R1]

[H3C-GigabitEthernet0/1]nat server protocol tcp global 100.1.1.1 22 inside 192.168.1.2 22

/*进入我们的出接口,配置我们的NATServer,也就是我们的端口映射,将我们的公网地址的端口与内网地址的端口进行一对一的映射*/

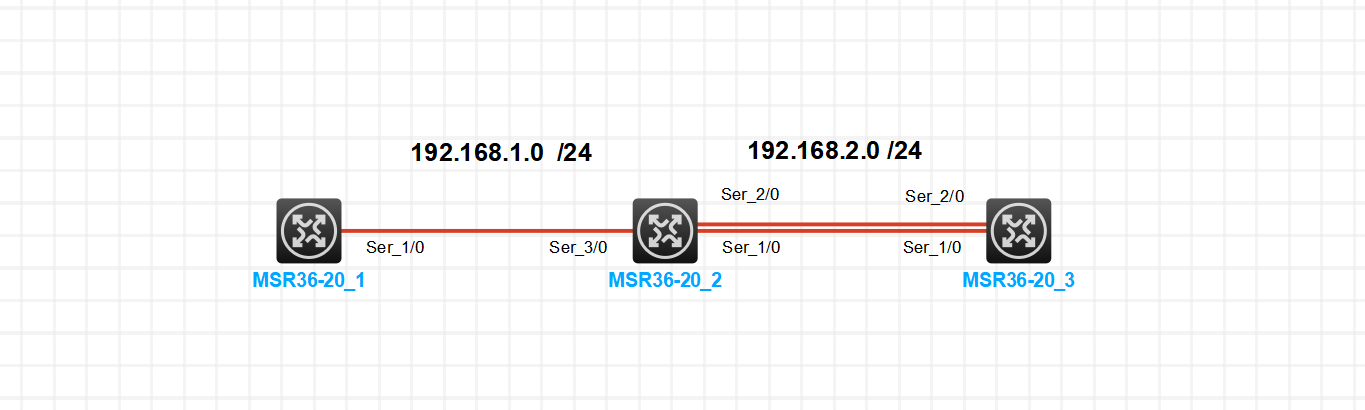

/*最后用我们的PCB远程连接进行测试即可*/PPP配置

【实验要求】

R1、R2直连PPP

R2、R3两条链路捆绑为MP直连链路

R2对R1进行单向Chap验证

R2和R3进行双向验证

单向验证用户名:root密码:2022.*.test

双向验证:

(R2)用户名:R2密码:2022.*.test

(R3)用户名:R3密码:2022.*.test

/*单向验证*/

[R2]

[H3C]int s3/0

[H3C-Serial3/0]ip add 192.168.1.2 24

/*首先还是配置IP地址*/

[H3C-Serial3/0]local-user admin class network

/*创建一个本地用户,并且用户的类型为普通网络用户[network]*/

[H3C-luser-network-admin]password simple 2022.*.test

[H3C-luser-network-admin]service-type ppp

/*指定用户服务类型为PPP*/

[H3C-Serial3/0]ppp authentication-mode chap

/*在接口上开启主验证*/

/*如果协商失败,接口会反复UP/Down 进入Terminate状态循环*/

/*双向验证*/

[H3C]interface mp-group 1

/*创建一个mp组*/

[H3C-MP-group1]int s2/0

[H3C-Serial2/0]ppp mp mp-group 1

/*将接口加入组*/

[H3C-Serial2/0]int s1/0

[H3C-Serial1/0]ppp mp mp-group 1

[H3C-Serial1/0]display interface brief

Brief information on interfaces in route mode:

Link: ADM - administratively down; Stby - standby

Protocol: (s) - spoofing

Interface Link Protocol Primary IP Description

InLoop0 UP UP(s) --

MP1 UP UP --

Ser2/0 UP UP --

Ser3/0 DOWN DOWN --

Ser4/0 DOWN DOWN --

/*可以看到我们MP逻辑口已经开启*/

[H3C-Serial1/0]int mp 1

/*进入我们的MP逻辑口,注意IP都在逻辑口内设置*/

[H3C-MP-group1]ip add 192.168.2.2 24

[H3C-MP-group1]local-user R2 class network

[H3C-luser-network-R2]password simple 2022.*.test

[H3C-luser-network-R2]service-type ppp

/*注意配置验证需要到我们的物理接口上配置*/

[H3C-luser-network-admin]int s1/0

[H3C-Serial1/0]ppp authentication-mode chap

[H3C-Serial1/0]ppp chap user R3

[H3C-Serial1/0]ppp chap password simple 2022.*.test

[H3C-Serial1/0]int s2/0

[H3C-Serial2/0]ppp authentication-mode chap

[H3C-Serial2/0]ppp chap user R3

[H3C-Serial2/0]ppp chap password simple 2022.*.test

/*重复性操作,注意验证用户不是本地用户验证*/

/*最后将连接端口重启查看是否完成验证并Network*/

[H3C-Serial1/0]dis interface brief

Brief information on interfaces in route mode:

Link: ADM - administratively down; Stby - standby

Protocol: (s) - spoofing

Interface Link Protocol Primary IP Description

InLoop0 UP UP(s) --

MP1 UP UP 192.168.2.2

/*########################################################*/

[R1]

[H3C]int s1/0

[H3C-Serial1/0]ip add 192.168.1.1 24

[H3C-Serial1/0]ppp chap user admin

/*设置接口chap验证的用户*/

[H3C-Serial1/0]ppp chap password simple 2022.*.test

/*设置接口chap验证的用户的密码*/

/*最后互ping检验是否互通*/

[H3C-Serial1/0]display interface brief

Brief information on interfaces in route mode:

Link: ADM - administratively down; Stby - standby

Protocol: (s) - spoofing

Interface Link Protocol Primary IP Description

InLoop0 UP UP(s) --

NULL0 UP UP(s) --

REG0 UP -- --

Ser1/0 UP UP 192.168.1.1

/*######################################################## */

[R3]

[H3C]interface mp-group 1

[H3C-MP-group1]int s2/0

[H3C-Serial2/0]ppp mp mp-group 1

[H3C-Serial2/0]int s1/0

[H3C-Serial1/0]ppp mp mp-group 1

[H3C-Serial1/0] int mp 1

[H3C-MP-group1]ip add 192.168.2.3 24

[H3C-MP-group1]local-user R2 class network

[H3C-luser-network-R2]password simple 2022.*.test

[H3C-luser-network-R2]service-type ppp

[H3C-luser-network-R2]int s1/0

[H3C-Serial1/0]ppp authentication-mode chap

[H3C-Serial1/0]ppp chap user R2

[H3C-Serial1/0]ppp chap password simple 2022.*.test

[H3C-Serial1/0]int s2/0

[H3C-Serial2/0]ppp authentication-mode chap

[H3C-Serial2/0]ppp chap user R2

[H3C-Serial2/0]ppp chap password simple 2022.*.testH3C基础配置命令表

/*#############################################*/

/* 基础命令配置类命令*/

/*#############################################*/

system-view /*进入系统视图*/

sysname /*修改设备每名称*/

quit /*退出*/

clock /*修改时钟配置*/

display current-configuration

/*显示当前运行配置*/

display saved-configuration

/*显示保存的运行配置*/

reset saved-configuration

/*清空当前配置*/

save /*保存当前配置*/

reboot /*重启系统*/

pwd /*显示当前目录*/

dir /*显示路径*/

more /*显示文本*/

cd /*切换目录*/

delete /*删除文件*/

reset recycle-bin /*清空回收站*/

tracert /*路由追踪*/

ping /*icmp查询连通性*/

local-user /*创建本地用户*/

super password role /*配置super密码*/

header login /*配置登入时的欢迎信息*/

line vty /*进入虚拟用户线*/

authentication-mode /*设置认证模式*/

telnet server enable /*启动Telnet服务*/

ftp server enable /*启动FTP服务*/

tftp get /*使用tftp下载文件*/

tftp put /*使用tftp上传文件*/

ipconfig /*查看本机IP地址等其他配置信息*/

ifconfig /*查看本机IP地址等其他配置信息*/

ip address /*配置IP地址*/

ip route-static /*配置静态路由*/

terminal monitor /*开启系统监视功能*/

terminal debugging /*打开调试信息的显示功能*/

debugging /*打开系统指定模块调试开关*/

undo debugging all /*关闭所有模块的调试开关*/

display mac-address /*显示MAC地址表*/

display ip routing-table [address]

/*查看IP路由表信息或者匹配某个目的网段或者地址的路由*/

/*#############################################*/

/* Vlan基础配置类命令*/

/*#############################################*/

display vlan /*显示交换机上Vlan信息*/

display vlan [id] /*显示指定Vlan信息*/

display interface [Port] /*显示指定接口运行状态和相关信息*/

vlan [id] /*创建VLAN并进入Vlan视图*/

port [Port] /*将交换机上的端口加入vlan*/

port link-type [access/trunk/hybrid] /*设置链路的类型*/

port trunk permit vlan [id/all] /*运行指定的Vlan在trunk上通行*/

port hybrid pvid vlan [id] /*设置Hybrid端口的缺省Vlan ID*/

port hybrid vlan [vlan id] [tagged/untagged] /*指定的vlan通过当前hybrid端口是否打标签*/

mac-vlan enable /* 开启当前端口的MAC-Vlan功能*/

mac-vlan mac-address [mac-address] mask [mac mask] vlan [vlan id] priority pri

/* 设置MAC地址所对应的VLAN以及优先级【ps:基于MAC地址划分VLan】*/

protocol-vlan [ protocol-index ] { at | ipv4 | ipv6 | ipx

{ GigabitEthernetii | llc | snap } | mode

{ GigabitEthernetii etype etype-id | llc { dsap dsap-id

[ ssap ssap-id ] | ssap ssap-id } | snap etype etype-id } }

/*配置当前VLAN与指定的协议模板关联*/

display protocol-vlan vlan [vlan-id to vlan id/all]

/*显示VLan协议信息以及协议的索引*/

port hybrid protocol-vlan vlan [vlan id] [protocol-index to protocol-end / all]

/*显示当前Hybrid端口与基于协议的Vlan的关联*/

ip-subnet-vlan [ip-subnet-index] ip [address] [mask]

/*配置当前Vlan指定的IP子网或IP地址关联*/

display ip-subnet-vlan vlan [vlan-id to vlan-id / all]

/*显示IP子网和VLan指定的IP子网信息以及IP子网的索引*/

port hybrid ip-subnet-vlan vlan [ID]

/*设置当前Hybrid端口与指定的基于IP子网的Vlan相关联*/

/*#############################################*/

/* STP基础配置类命令*/

/*#############################################*/

stp global enable /*开启或关闭全端口的STP*/

stp mode [mstp / pvst / rstp / stp]

/* 设置STP的工作模式*/

stp {instance [instace-list] vlan [vlan-id-list] } priority [priority]

/*设置设备的优先级*/

display stp {instance [instace-list] vlan [vlan-id-list] } {interface interface-list / slot slot-number / brief}

/*显示生成树的状态和信息统计*/

/*#############################################*/

/* 端口防护基础配置类命令*/

/*#############################################*/

dot1x /* 开启全局/端口的802.1x特性*/

port-isolate group [id] /*创建隔离组*/

port-isolate enable [group-number]

/*将指定端口加入隔离组,作为隔离组内的普通端口*/

display port-isolate group

/*显示端口隔离组信息*/

/*#############################################*/

/* 链路聚合基础配置类命令*/

/*#############################################*/

interface bridge-aggregation [ID]

/*创建聚合组*/

prot link-aggregation group [id]

/*将端口加入聚合组*/

display link-aggregation summary

/*查看链路聚合信息概要*/

/*#############################################*/

/* ARP基础代理配置类命令*/

/*#############################################*/

proxy-arp enable

/*开启端口的ARP代理*/

display arp all

/*查看ARP表选项*/

/*#############################################*/

/* DHCP基础配置类命令*/

/*#############################################*/

dhcp enable /*开启DHCP服务*/

dhcp server ip-pool [name]

/*创建地址池*/

netwrok [address] msak [mask]

/*设置动态分配地址池的范围*/

gateway-list [address]

/*设置分配给客户端的默认网关地址*/

dns-list [address]

/*设置分配给客户端的DNS地址*/

dhcp server forbidden-ip [address to address]

/*配置不参与分配的地址范围*/

dhcp relay server-group [id] ip [address]

/*配置DHCP服务器组,以及服务的IP地址*/

dhcp selec relay

/* 配置接口工作在中继模式下*/

dhcp relay server-address [address]

/*设置DHCP中继服务器的地址*/

display dhcp server free-ip

/*显示地址内可用地址信息*/

display dhcp server forbidden-ip

/*显示DHCP服务中不参与分配的地址信息*/

display dhcp server statistics

/*显示dhcp服务器统计信息*/

display dhcp relay server-address [interface]

/*显示工作在DHCP中继模式下的接口的DHCP服务器信息*/

display dhcp relay statistics [interface]

/*显示DHCP中继的统计信息*/

/*#############################################*/

/* IPv6基础配置类命令*/

/*#############################################*/

ipv6 address [address]

/*手动配置IPv6地址*/

ipv6 address auto link-local

/*自动生成链路的本地地址*/

display ipv6 interface [port] brief

/*显示接口的IPv6信息*/

display ipv6 neighbors

/*显示邻居信息*/

/*#############################################*/

/* OSPF基础配置类命令*/

/*#############################################*/

ospf router-d [id]

/*配置ospf的router-id,并且启动ospf进程*/

area [area-id] /*配置ospf区域*/

network [address] [wild-mask] */

/*指定接口上启动的ospf进程的网络地址范围*/

stub[no summary]

/*将当前区域设置为stub区域(末梢区域)*/

nssa [ default-route-advertise[ cost cost | nssa-only | route-policy route-policy-name | type type ] * | no-import-route | no-summary | suppress-fa | [ translate-always | translate-never ] | translator-stability-interval value ]

/*配置一个区域为NSSA区域,是否应用路由策略等细微配置*/

ospf dr-priority [priority]

/*配置ospf接口的优先级*/

/*配置ospf接口的cost值*/

reset ospf [process-id] process

/*重启OSPF进程*/

abr-summary [address] [wild-mask] [advertise / not-advertise] [cost]

/*配置OSPF的ABR路由聚合,并且配置是否发布此聚合路由(ABR路由、区域边界路由)*/

asbr-summary [address] [wild-mask] [advertise / not-advertise] [cost]

/*配置OSPF的ASBR路由聚合,并且配置是否发布此聚合路由(ASBR路由、自治系统边界路由)*/

display ospf peer

/*显示OSPF邻居状态*/

display ospf routing-table

/*显示OSPF路由表*/

/*#############################################*/

/* ACL基础配置类命令*/

/*#############################################*/

packet-fiter default deny/permit

/*配置过滤器默认过滤模式*/

packet-filter [acl-number / acl name] inbound / outbound

/*配置接口过滤报文的功能*/

acl basic [id]

/*配置基本acl*/

acl advanced [id]

/*配置高级acl*/

rule [rule-id] permit/deny source [ip-address] [wild-mask]

/*ipv4基本ACL的规则配置*/

rule [rule-id] permit/deny [protocol] source [ip address] [wild-mask] source-port [port] destination [ip address] [wild-mask] destination-port [eq/lt/gt/neq]

/*ipv4高级ACL的配置,创建[rule-id]的规则,规则是允许/拒绝 [协议/udp/tcp] 源地址为[ip address] [反网掩码匹配] 源端口[port] 目的地址 [ip address] [反网掩码匹配] 目的端口 [范围是eq(等于)gt(大于)lt(小于)neq(不等于)range(之间)]*/

display acl [ipv6 / mac / wlan] [acl-number] all name [acl-name]

/*显示配置的ACl信息*/

display packet-filter { interface [ interface-type interface-number ] [

inbound | outbound ] | zone-pair security [ source source-zone-name

destination destination-zone-name ] }

/*查看包过滤的反应情况*/

/*#############################################*/

/* NAT基础配置类命令*/

/*#############################################*/

nat address-group [id]

/*创建NAT地址池*/

address [address]

/*往地址池内添加地址*/

nat outbound [acl-number] address-group [group-id] no-pat

/*配置NAT地址转换*/

nat server protocol [type] global [global-address - golabl-port ] inside [host-address - host-port]

/*配置NAT Server*/

display nat session

/*查看NAT会话信息*/

/*#############################################*/

/* PPPoE基础配置类命令*/

/*#############################################*/

interface virtual-template number

/*创建虚拟模板并进入虚拟模板接口视图*/

ppp authentication-mode [chap/pap] [call-in] [domain {isp-name}]

/*设置PPP协议对端设备的验证方式*/

pppoe-server bind virtual-template nuber

/*在接口上启用PPPoe Server协议,该接口将与指定的虚拟模板接口绑定*/

dialer-group [group-number] rule [ip / ipv6 {deny / permit / acl-number}]

/*创建拨号访问组,配置拨号控制规则*/

interface dialer [number]

/*创建Dialer接口,并且进入Dialer接口*/

dialer bundle enable

/*开启共享DDR*/

dialer-group [group-number]

/*配置改拨号接口关联的拨号访问组,将该接口与控制器规则相关联*/

dialer timer idle [idle {in / in-out}]

/*配置链路空闲时间*/